Ein Windows-, Linux- oder Mac-Kennwort verhindert lediglich, dass sich Benutzer bei Ihrem Betriebssystem anmelden. Dies hindert die Benutzer nicht daran, andere Betriebssysteme zu starten, Ihr Laufwerk zu löschen oder eine...

Alle Artikel - Seite 834

Identitätsdiebstahl ist ein Alptraum, den jeder erleben kann. Dies kann Einzelpersonen, Unternehmen und sogar Regierungsbehörden betreffen, die ihre Dienste online anbieten. Identitätsdiebe verwenden die Identität anderer Personen, um Straftaten wie...

Der Sperrbildschirm ist eine wichtige Funktion in Android, und für alle Android-Benutzer ist es wichtig, die Sicherheit zu gewährleisten. Mit Lollipop und höher ist es tatsächlich einfacher geworden, da viele...

Wenn du wie ich bist (und fast jeder, den ich kenne), dann tust du es viel bei Amazon einkaufen. Geschenke kaufen? Amazonas. Haushaltswaren? Amazonas. Elektronik? Amazonas. Aber weil es so umfassend...

Die Zwei-Faktor-Authentifizierung ist wichtig, aber umständlich. Anstatt einen Code über das Telefon einzugeben, könnten Sie einfach einen USB-Stick einstecken, um Zugriff auf Ihre wichtigen Konten zu erhalten? Das ist, was...

Ein Interview mit einem Kandidaten war noch nie einfach. Es geht um Weitsicht, Weitsicht und die Fähigkeit, den Verstand des Befragten zu durchschauen. Ein Interviewer sollte in der Lage sein,...

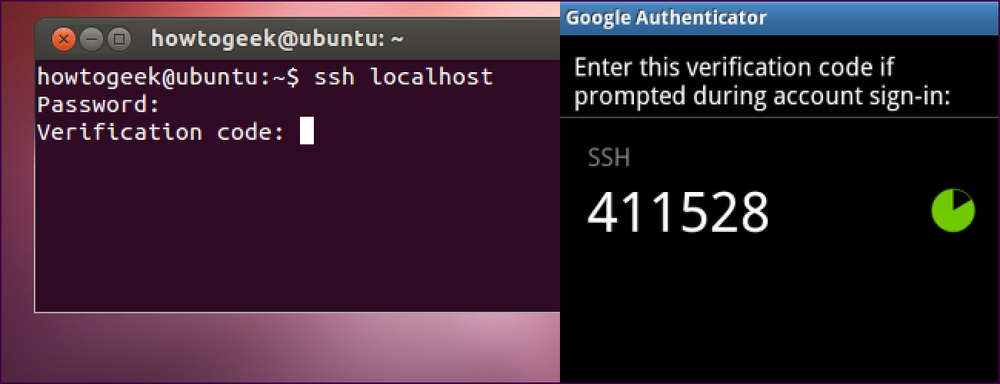

Möchten Sie Ihren SSH-Server mit der benutzerfreundlichen Zwei-Faktor-Authentifizierung schützen? Google bietet die erforderliche Software, um das zeitbasierte Einmalkennwortsystem (TOTP) von Google Authenticator in Ihren SSH-Server zu integrieren. Sie müssen den...

Wenn Sie nach einer einfachen und leistungsstarken Methode suchen, um alles zu verschlüsseln, von Systemlaufwerken über Sicherungsdatenträger bis hin zu allem, was dazwischen liegt, ist VeraCrypt ein Open-Source-Tool, mit dem...