Zombie Crapware Funktionsweise der Windows-Plattform-Binärtabelle

Wenige Leute bemerkten es damals, aber Microsoft fügte Windows 8 eine neue Funktion hinzu, mit der Hersteller die UEFI-Firmware mit Crapware infizieren können. Windows installiert und installiert diese Junk-Software auch nach einer Neuinstallation erneut.

Diese Funktion ist unter Windows 10 weiterhin verfügbar, und es ist absolut rätselhaft, warum Microsoft den PC-Herstellern so viel Macht gibt. Es wird deutlich, wie wichtig es ist, PCs im Microsoft Store zu kaufen. Selbst bei einer Neuinstallation werden möglicherweise nicht alle vorinstallierten Bloatware-Geräte entfernt.

WPBT 101

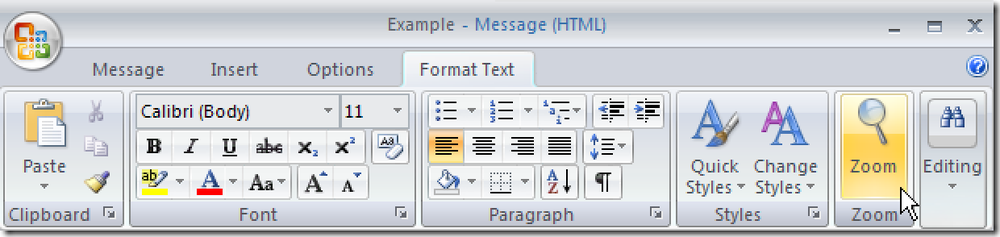

Ab Windows 8 kann ein PC-Hersteller ein Programm - im Wesentlichen eine Windows-EXE-Datei - in die UEFI-Firmware des PCs einbetten. Diese wird im Abschnitt "Windows Platform Binary Table" (WPBT) der UEFI-Firmware gespeichert. Beim Start von Windows wird die UEFI-Firmware für dieses Programm überprüft, von der Firmware auf das Betriebssystemlaufwerk kopiert und ausgeführt. Windows bietet keine Möglichkeit, dies zu verhindern. Wenn die UEFI-Firmware des Herstellers dies anbietet, wird sie von Windows ohne Frage ausgeführt.

Lenovos LSE und seine Sicherheitslöcher

Es ist unmöglich, über dieses fragwürdige Feature zu schreiben, ohne den Fall zu beachten, durch den die Öffentlichkeit auf ihn aufmerksam wurde. Lenovo lieferte eine Vielzahl von PCs mit der sogenannten "Lenovo Service Engine" (LSE). Lenovo behauptet, es sei eine vollständige Liste der betroffenen PCs.

Wenn das Programm automatisch von Windows 8 ausgeführt wird, lädt die Lenovo Service Engine ein Programm mit dem Namen OneKey Optimizer herunter und meldet einige Datenmengen an Lenovo zurück. Lenovo richtet Systemdienste ein, die dazu dienen, Software aus dem Internet herunterzuladen und zu aktualisieren, sodass sie nicht entfernt werden können. Sie werden sogar nach einer Neuinstallation von Windows automatisch zurückgegeben.

Lenovo ging noch weiter und erweiterte diese zwielichtige Technik auf Windows 7. Die UEFI-Firmware prüft die Datei C: \ Windows \ system32 \ autochk.exe und überschreibt sie mit der eigenen Version von Lenovo. Dieses Programm wird beim Booten ausgeführt, um das Dateisystem unter Windows zu überprüfen. Mit diesem Trick kann Lenovo diese unangenehme Praxis auch unter Windows 7 ausführen. Es zeigt sich nur, dass das WPBT nicht einmal notwendig ist - PC-Hersteller könnten Windows-Systemdateien einfach überschreiben.

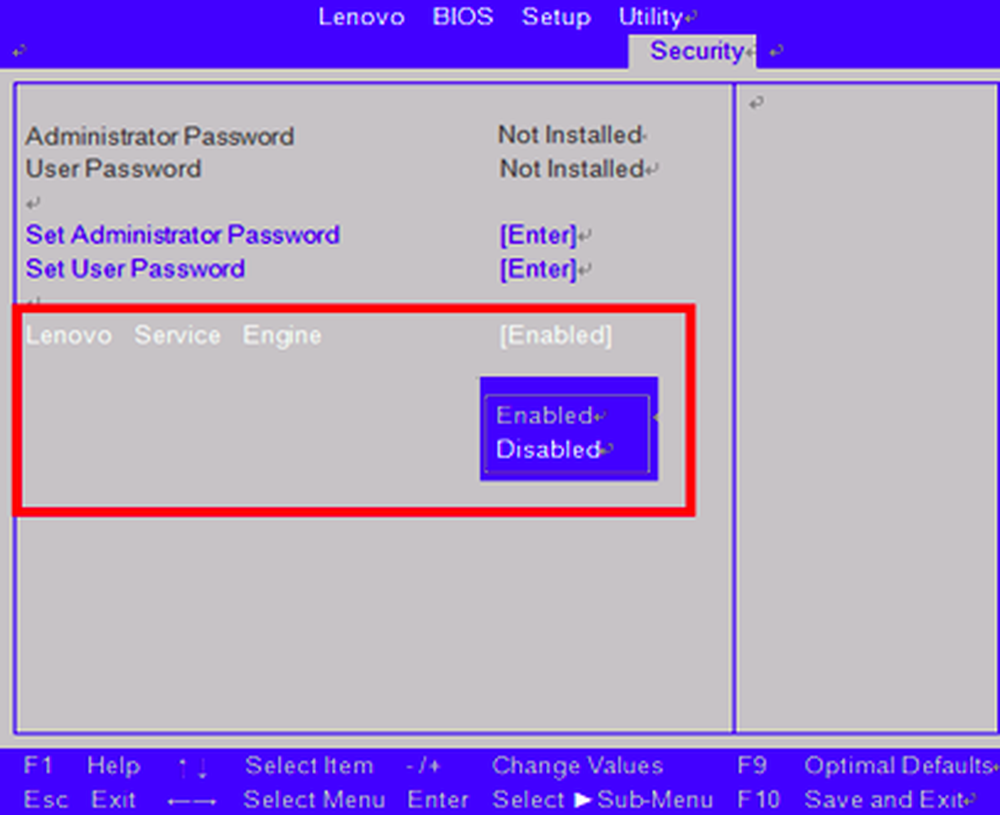

Microsoft und Lenovo haben dabei eine große Sicherheitslücke entdeckt, die ausgenutzt werden kann. Daher hat Lenovo den Versand von PCs mit diesem bösen Müll dankenswerterweise eingestellt. Lenovo bietet ein Update zum Entfernen von LSE von Notebook-PCs und ein Update zum Entfernen von LSE von Desktop-PCs an. Diese werden jedoch nicht automatisch heruntergeladen und installiert, daher wird bei vielen - wahrscheinlich den meisten betroffenen Lenovo PCs - dieser Junk weiterhin in der UEFI-Firmware installiert.

Dies ist nur ein weiteres böses Sicherheitsproblem des PC-Herstellers, das uns mit Superfish infizierte PCs brachte. Es ist unklar, ob andere PC-Hersteller das WPBT auf einigen ihrer PCs auf ähnliche Weise missbraucht haben.

Was sagt Microsoft dazu??

Wie Lenovo bemerkt:

„Microsoft hat kürzlich aktualisierte Sicherheitsrichtlinien zur optimalen Implementierung dieser Funktion herausgegeben. Die Verwendung von LSE durch Lenovo ist nicht mit diesen Richtlinien vereinbar. Daher hat Lenovo die Auslieferung von Desktopmodellen mit diesem Dienstprogramm eingestellt und Kunden sollten mit diesem Dienstprogramm ein "Aufräumprogramm" ausführen, das die LSE-Dateien vom Desktop entfernt. "

Mit anderen Worten, die Lenovo LSE-Funktion, die WPBT zum Herunterladen von Junkware aus dem Internet verwendet, war nach den ursprünglichen Vorgaben und Richtlinien von Microsoft für die WPBT-Funktion zulässig. Die Richtlinien wurden erst jetzt verfeinert.

Microsoft bietet dazu nicht viele Informationen. Es gibt auf der Microsoft-Website nur eine einzige .docx-Datei - nicht einmal eine Webseite - mit Informationen zu dieser Funktion. Sie können alles lernen, was Sie wollen, indem Sie das Dokument lesen. Es erläutert die Gründe von Microsoft für die Verwendung dieser Funktion am Beispiel einer dauerhaften Diebstahlsicherungssoftware:

„Der Hauptzweck von WPBT ist es, kritische Software auch dann zu erhalten, wenn das Betriebssystem geändert oder in einer„ sauberen “Konfiguration neu installiert wurde. Ein Anwendungsfall für WPBT ist die Aktivierung von Anti-Diebstahl-Software, die erforderlich ist, wenn ein Gerät gestohlen, formatiert und erneut installiert wird. In diesem Szenario bietet die WPBT-Funktion die Möglichkeit, dass die Diebstahlsicherungssoftware sich selbst im Betriebssystem neu installiert und wie geplant weiterarbeitet. “

Diese Verteidigung der Funktion wurde dem Dokument erst hinzugefügt, nachdem Lenovo es für andere Zwecke verwendet hatte.

Enthält Ihr PC WPBT-Software??

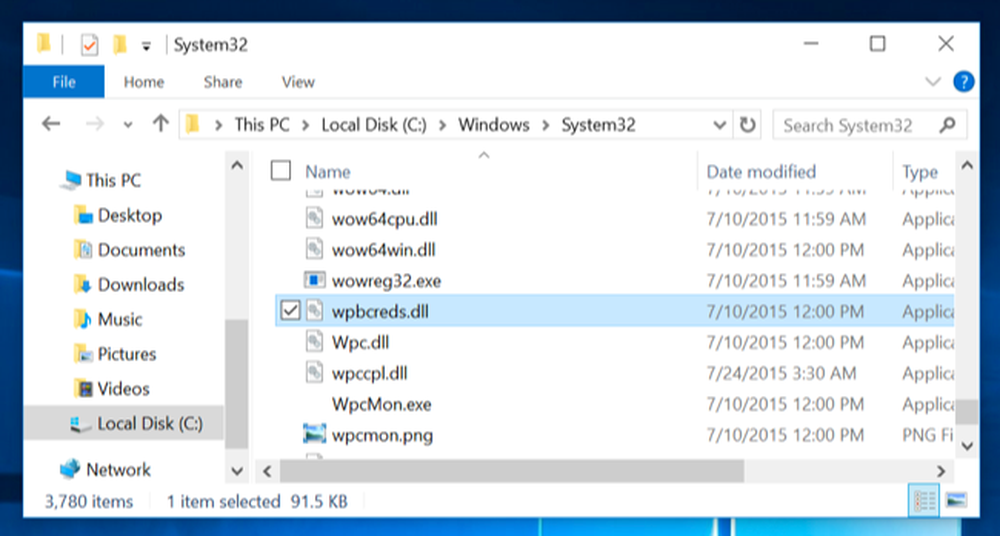

Auf PCs, die WPBT verwenden, liest Windows die Binärdaten aus der Tabelle in der UEFI-Firmware und kopiert sie beim Booten in eine Datei mit dem Namen wpbbin.exe.

Sie können Ihren eigenen PC prüfen, ob der Hersteller Software in das WPBT aufgenommen hat. Um dies herauszufinden, öffnen Sie das Verzeichnis C: \ Windows \ system32 und suchen Sie nach einer Datei mit dem Namen wpbbin.exe. Die Datei C: \ Windows \ system32 \ wpbbin.exe ist nur vorhanden, wenn Windows sie von der UEFI-Firmware kopiert. Ist dies nicht der Fall, hat Ihr PC-Hersteller WPBT nicht verwendet, um Software automatisch auf Ihrem PC auszuführen.

Vermeidung von WPBT und anderer Junkware

Microsoft hat im Zuge des unverantwortlichen Sicherheitsfehlers von Lenovo einige weitere Regeln für diese Funktion aufgestellt. Es ist jedoch verwirrend, dass diese Funktion überhaupt existiert - und vor allem verwirrend, dass Microsoft es PC-Herstellern zur Verfügung stellen würde, ohne klare Sicherheitsanforderungen oder Richtlinien für deren Verwendung.

Die überarbeiteten Richtlinien weisen OEMs auf, sicherzustellen, dass Benutzer diese Funktion deaktivieren können, wenn sie dies nicht möchten. Die Richtlinien von Microsoft haben jedoch nicht verhindert, dass PC-Hersteller die Windows-Sicherheit in der Vergangenheit missbraucht haben. Erleben Sie, wie Samsung PCs mit deaktiviertem Windows Update ausliefert, da dies einfacher war als die Arbeit mit Microsoft, um sicherzustellen, dass die richtigen Treiber zu Windows Update hinzugefügt wurden.

Dies ist ein weiteres Beispiel dafür, dass PC-Hersteller Windows-Sicherheit nicht ernst nehmen. Wenn Sie einen neuen Windows-PC erwerben möchten, empfehlen wir Ihnen, einen im Microsoft Store zu kaufen. Microsoft kümmert sich tatsächlich um diese PCs und stellt sicher, dass sie keine schädliche Software wie Lenovos Superfish, Samsungs Disable_WindowsUpdate.exe, Lenovos LSE-Funktion haben. und all den anderen Müll, den ein typischer PC haben könnte.

Als wir dies in der Vergangenheit geschrieben haben, haben viele Leser gesagt, dies sei unnötig, da Sie immer eine Neuinstallation von Windows durchführen könnten, um Bloatware zu entfernen. Anscheinend stimmt das nicht - der einzige todsichere Weg, einen bloatware-freien Windows-PC zu erhalten, ist der Microsoft Store. Es sollte nicht so sein, aber es ist so.

Was an der WPBT besonders beunruhigend ist, ist nicht nur das völlige Versagen von Lenovo, Sicherheitslücken und Junkware in saubere Windows-Installationen zu verwandeln. Besonders besorgniserregend ist, dass Microsoft den PC-Herstellern derartige Funktionen in erster Linie zur Verfügung stellt - insbesondere ohne entsprechende Einschränkungen oder Anweisungen.

Es dauerte auch mehrere Jahre, bis dieses Merkmal in der weiteren Tech-Welt überhaupt erst bemerkt wurde und dies nur aufgrund einer bösen Sicherheitsanfälligkeit geschah. Wer weiß, welche anderen bösen Features in Windows für PC-Hersteller verbannt werden, um sie zu missbrauchen. PC-Hersteller ziehen den Ruf von Windows durch den Dreck und Microsoft muss sie unter Kontrolle bringen.

Bildnachweis: Cory M. Grenier auf Flickr