Was ist der Unterschied zwischen einem Virus, einem Trojaner, einem Wurm und einem Rootkit?

So ziemlich jeder hat von den Begriffen Spyware, Malware, Viren, Trojaner, Computerwurm, Rootkit usw. gehört, aber wissen Sie wirklich den Unterschied? Ich habe versucht, jemandem den Unterschied zu erklären, und habe mich etwas verwirrt. Bei so vielen Arten von Bedrohungen ist es schwierig, alle Bedingungen zu verfolgen.

In diesem Artikel werde ich einige der wichtigsten, die wir ständig hören, durchgehen und Ihnen die Unterschiede erklären. Bevor wir jedoch loslegen, lassen Sie uns zunächst zwei andere Begriffe aus dem Weg räumen: Spyware und Malware. Was ist der Unterschied zwischen Spyware und Malware??

Spyware bedeutet in seiner ursprünglichen Bedeutung im Wesentlichen ein Programm, das entweder ohne Ihre Erlaubnis auf einem System installiert wurde oder das geheim mit einem seriösen Programm gebündelt wurde, das persönliche Informationen über Sie sammelte und diese dann an einen Remote-Computer schickte. Später ging Spyware jedoch über die Computerüberwachung hinaus und der Begriff Malware wurde abwechselnd verwendet.

Malware ist im Grunde jede Art von schädlicher Software, die den Computer schädigen, Informationen sammeln, Zugriff auf vertrauliche Daten usw. erhalten soll. Malware umfasst Viren, Trojaner, Rootkits, Würmer, Keylogger, Spyware, Adware und so ziemlich alles, was Sie sonst noch sind kann mir vorstellen Sprechen wir jetzt über den Unterschied zwischen einem Virus, einem Trojaner, einem Wurm und einem Rootkit.

Viren

Obwohl Viren wie die Mehrheit der Malware aussehen, die Sie heutzutage finden, ist dies tatsächlich nicht der Fall. Die häufigsten Arten von Malware sind Trojaner und Würmer. Diese Aussage basiert auf der Liste der von Microsoft veröffentlichten Top-Malware-Bedrohungen:

http://www.microsoft.com/security/portal/threat/views.aspx

Was ist ein Virus? Es ist im Grunde ein Programm, das sich von Computer zu Computer verteilen kann. Dasselbe gilt auch für einen Wurm, der Unterschied besteht jedoch darin, dass sich ein Virus normalerweise in eine ausführbare Datei injizieren muss, um ausgeführt zu werden. Wenn die infizierte ausführbare Datei ausgeführt wird, kann sie sich auf andere ausführbare Dateien ausbreiten. Damit sich ein Virus ausbreiten kann, sind normalerweise Eingriffe des Benutzers erforderlich.

Wenn Sie jemals einen Anhang von Ihrer E-Mail heruntergeladen haben und er schließlich Ihr System infiziert hat, wird dies als Virus betrachtet, da der Benutzer die Datei tatsächlich öffnen muss. Es gibt viele Möglichkeiten, wie Viren sich geschickt in ausführbare Dateien einfügen.

Ein Virustyp, der als Hohlraumvirus bezeichnet wird, kann sich selbst in die verwendeten Abschnitte einer ausführbaren Datei einfügen, wodurch die Datei weder beschädigt noch die Größe der Datei erhöht wird.

Die häufigste Art von Viren ist heutzutage der Makrovirus. Dies sind leider Viren, die Microsoft-Produkte wie Word, Excel, Powerpoint, Outlook usw. einschleusen. Da Office so beliebt ist und auch auf dem Mac verfügbar ist, ist dies offensichtlich die intelligenteste Methode, um einen Virus zu verbreiten, wenn Sie das wollen.

Trojanisches Pferd

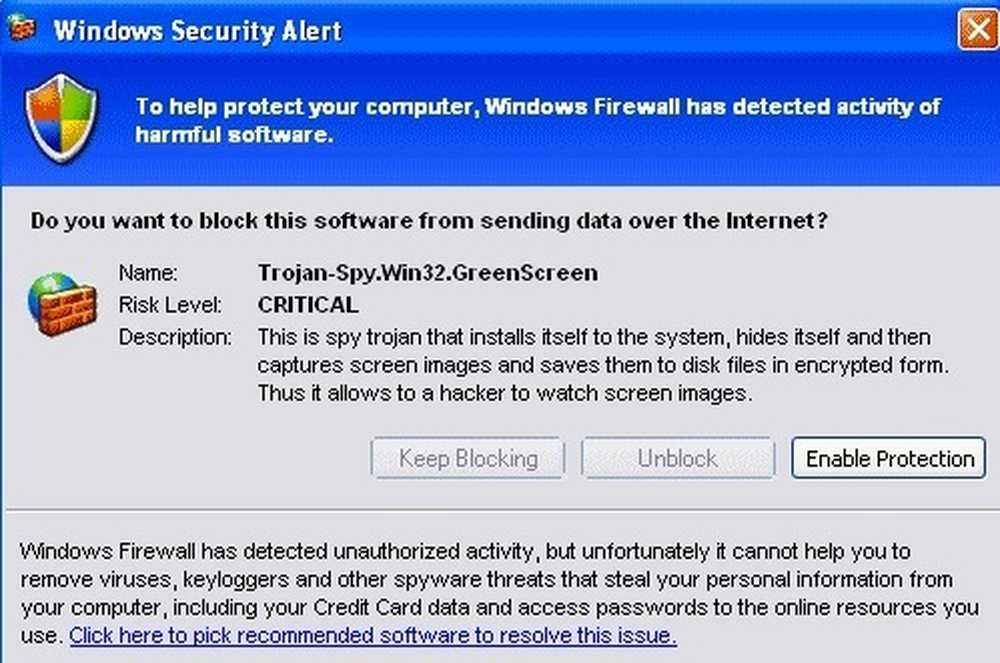

Ein Trojanisches Pferd ist ein Malware-Programm, das nicht versucht, sich selbst zu replizieren, sondern auf einem Benutzersystem installiert wird, indem es vorgibt, ein legitimes Softwareprogramm zu sein. Der Name stammt offensichtlich aus der griechischen Mythologie, da sich die Software als harmlos darstellt und den Benutzer dazu verleitet, sie auf ihrem Computer zu installieren.

Sobald ein Trojanisches Pferd auf dem Computer eines Benutzers installiert ist, versucht es nicht, sich wie ein Virus in eine Datei zu injizieren, sondern ermöglicht dem Hacker die Fernsteuerung des Computers. Eine der häufigsten Anwendungen eines Computers, der mit einem Trojanischen Pferd infiziert ist, besteht darin, diesen Teil eines Botnetzes zu machen.

Ein Botnet ist im Grunde eine Gruppe von Computern, die über das Internet verbunden sind und dann zum Versenden von Spam oder zum Durchführen bestimmter Aufgaben wie Denial-of-Service-Angriffe verwendet werden können, die Websites zum Absturz bringen.

Als ich 1998 am College war, war Netbus ein verrücktes, populäres Trojanisches Pferd. In unseren Schlafsälen haben wir es auf den Computern des jeweils anderen installiert und alle möglichen Streiche gegeneinander gespielt. Leider stürzen die meisten Trojanischen Pferde Computer ab, stehlen Finanzdaten, protokollieren Tastatureingaben, überwachen Ihren Bildschirm mit Ihren Berechtigungen und vieles mehr.

Computer-Wurm

Ein Computerwurm ist wie ein Virus, nur dass er sich selbst replizieren kann. Es kann nicht nur eigenständig replizieren, ohne dass eine Host-Datei zum Einfügen benötigt wird, es verwendet normalerweise auch das Netzwerk, um sich zu verbreiten. Dies bedeutet, dass ein Wurm ein Netzwerk als Ganzes ernsthaft schädigen kann, während ein Virus normalerweise Dateien auf dem infizierten Computer anvisiert.

Alle Würmer kommen mit oder ohne Nutzlast. Ohne eine Nutzlast repliziert sich der Wurm einfach im gesamten Netzwerk und verlangsamt das Netzwerk aufgrund der Zunahme des durch den Wurm verursachten Datenverkehrs.

Ein Wurm mit einer Nutzlast wird repliziert und versucht, andere Aufgaben auszuführen, beispielsweise das Löschen von Dateien, das Senden von E-Mails oder das Installieren einer Hintertür. Eine Hintertür ist nur eine Möglichkeit, um die Authentifizierung zu umgehen und Fernzugriff auf den Computer zu erhalten.

Würmer verbreiten sich hauptsächlich aufgrund von Sicherheitslücken im Betriebssystem. Daher ist es wichtig, die neuesten Sicherheitsupdates für Ihr Betriebssystem zu installieren.

Rootkit

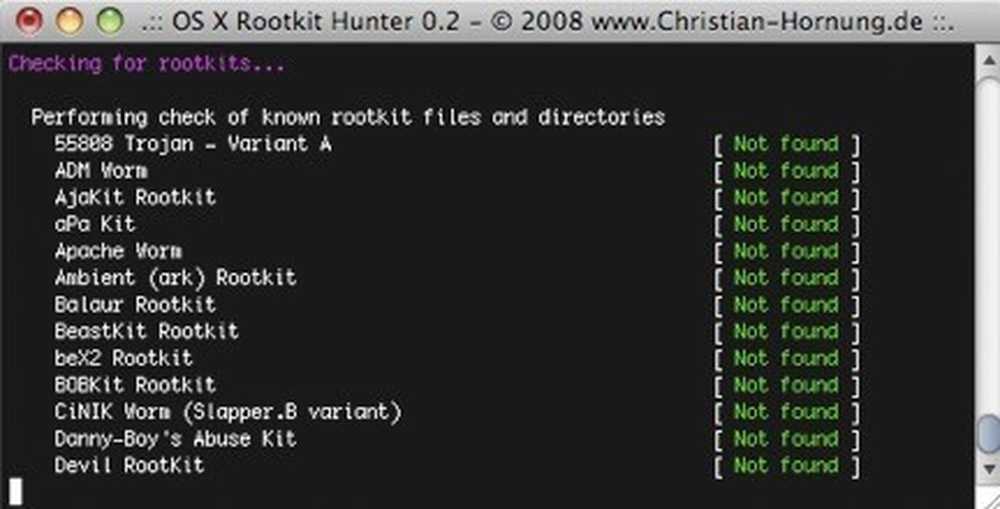

Ein Rootkit ist Malware, die extrem schwer zu erkennen ist und aktiv versucht, sich vor dem Benutzer, dem Betriebssystem und allen Antiviren- / Anti-Malware-Programmen zu verstecken. Die Software kann auf verschiedene Arten installiert werden, einschließlich der Ausnutzung einer Sicherheitsanfälligkeit im Betriebssystem oder durch den Zugriff eines Administrators auf den Computer.

Nachdem das Programm installiert wurde und vollständige Administratorberechtigungen vorhanden sind, versteckt sich das Programm und ändert das derzeit installierte Betriebssystem und die Software, um eine zukünftige Erkennung zu verhindern. Rootkits sind das, was Sie hören, wird den Virenschutz deaktivieren oder im Betriebssystemkern installieren, wobei Ihre einzige Option manchmal die Neuinstallation des gesamten Betriebssystems ist.

Rootkits können auch mit Payloads geliefert werden, wodurch andere Programme wie Viren und Schlüsselprotokolle ausgeblendet werden. Um ein Rootkit zu entfernen, ohne das Betriebssystem neu zu installieren, müssen die Benutzer zunächst ein alternatives Betriebssystem starten und dann versuchen, das Rootkit zu bereinigen oder zumindest kritische Daten zu kopieren.

Diese kurze Übersicht vermittelt Ihnen hoffentlich ein besseres Verständnis dafür, was die verschiedenen Begriffe bedeuten und wie sie miteinander zusammenhängen. Wenn Sie etwas hinzufügen, das ich vermisst habe, können Sie es gerne in den Kommentaren posten. Genießen!